與我們合作

我們專注:網站策劃設計、網絡輿論監控、網站優化及網站營銷、品牌策略與設計

主營業務:網站建設、移動端微信小程序開發、APP開發、網絡運營、云產品·運維解決方案

有一個品牌項目想和我們談談嗎?

您可以填寫右邊的表格,讓我們了解您的項目需求,這是一個良好的開始,我們將會盡快與您取得聯系。當然也歡迎您給我們寫信或是打電話,讓我們聽到您的聲音

您也可通過下列途徑與我們取得聯系:

地 址: 上海市長寧區華寧國際7L

電 話: 400-825-2717(咨詢專線)

電 話: 13054973230(售后客戶服務)

網 址: http://www.586918.cn

傳 真: 021-61488448

郵 箱: admin@wumujituan.com

快速提交您的需求 ↓

HTTPS真的安全嗎?

發布日期:2023-12-28 瀏覽次數:38706

今天看到了一個大佬,使用抓包軟件對某些看廣告給金幣的軟件進行修改,我大概看了一下教程,使用抓包軟件抓取看完視頻后對服務器端發送的POST請求來達到刷金幣的目的,過程中使用的安卓虛擬機 ROOT權限 MT管理器 HTTPcanary(抓包軟件)

啟動虛擬機后安裝MT管理器,然后在真機中安裝HTTPcanary,安裝證書(用于解密HTTPS協議),然后導出證書,在虛擬機中導入,給MT管理器授權ROOT后,把導出的證書放進系統的system文件夾下存儲證書的文件夾內,這樣就可以解密HTTPS了

打開“賺錢軟件”,啟用抓包,觀看廣告視頻后,會向服務器發送一個POST請求,來表示用戶已經觀看完廣告,可以給用戶金幣。服務端呢會返回一個json,json中包含了用戶獲得的金幣數量。

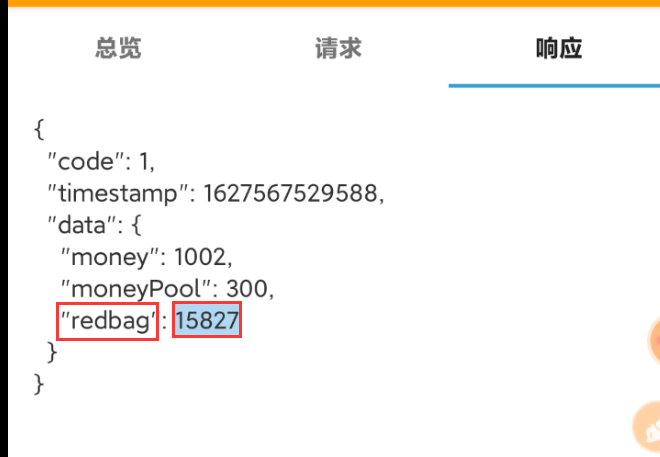

可以看到獲得的金幣為15827,這個數字是由服務器返回的json得到,展示給用戶的

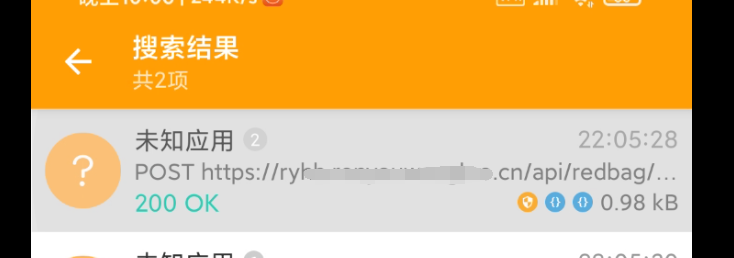

就是這個金幣數量,導致那些人找到了洞,因為這個數量可以在后面看到,通過抓包軟件查找獲得的金幣,即可輕松找到發送到POST請求

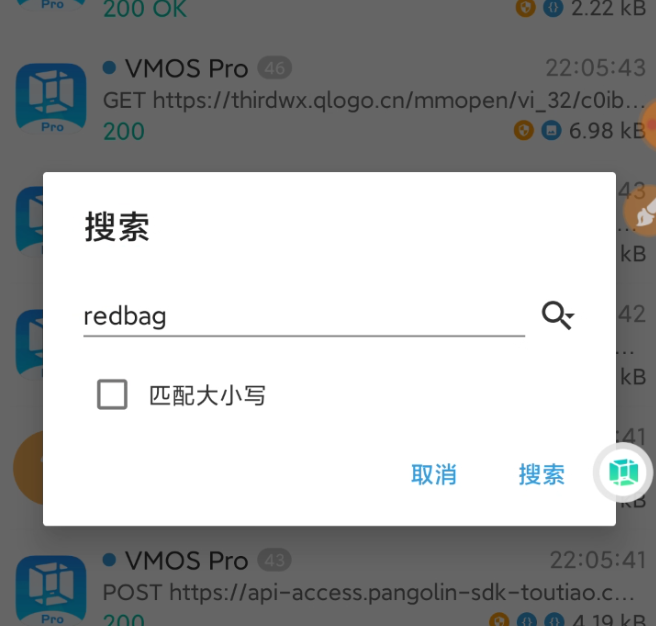

這里由于出教程的人已經知道金幣數量對應的鍵名,所以他直接搜索的鍵名redbag,不用記數字了

找到發送到POST請求之后,只需要進行重發,也就是我們手動發送一個POST給到服務器,這時即使我們沒看視頻,但是我們發送了POST給服務器,服務器就認為我們已經看了這次視頻,就會給用戶增加金幣,從而達到刷金幣的目的

我們接著往下看,可以看到服務器返回的json內容

這時我們已經抓取到需要向服務端發送POST請求的那一條鏈接了

接下來就是進行重發即可到達刷金幣的目的了,當然如果太頻繁的話,賺錢軟件的后臺也可以看到,就把你賬號封了

其實這個漏洞本來可以避免的,加上token,加上請求限制,為什么沒加,估計開發者可能沒想到會有人這樣干,那么既然我加了HTTPS,為什么還是能被解密呢,HTTPS還有用嗎?

其實HTTPS可以防止用戶在不知情的情況下通信鏈路被監聽,對于主動授信的抓包操作是不提供防護的,因為這個場景用戶是已經對風險知情。要防止被抓包,需要采用應用級的安全防護,例如采用私有的對稱加密,同時做好移動端的防反編譯加固,防止本地算法被破解

要想不被不發分子破解,只能是在本地加上驗證,比如檢測用戶設備有沒有使用代理軟件,有沒有開啟加-速-器,有沒有啟動抓包軟件,這個很顯然就是開發者沒有想到這一情況

可能有人會問,我的證書牛逼,銀行級別的證書,其實這個我認為和證書沒關系,騰訊的證書夠牛逼吧,也同樣被人使用抓包軟件鉆過漏洞(騰訊在一個晚上發現了這一漏洞,并修復)

所以我認為,如果不是大公司,用免費的證書就可以了,足以抵御用戶在不知情的情況下通信鏈路被監聽

上面說的這個軟件的漏洞和騰訊的那個漏洞,這個漏洞已經能傳到我這里,并且我測試并沒有修復的時候,說明這個漏洞已經被別人賺夠了錢,怕被抓,故意放出來的,誰會把賺錢的方法免費告訴你呢?那就肯定是他已經賺夠了,所以抓包需謹慎,不然就和吳簽一起吃飯了

(原創內容,不是專業人員,僅代表個人想法,歡迎大佬反駁~ 我是個小白)

我是個小白)