與我們合作

我們專注:網站策劃設計、網絡輿論監控、網站優化及網站營銷、品牌策略與設計

主營業務:網站建設、移動端微信小程序開發、APP開發、網絡運營、云產品·運維解決方案

有一個品牌項目想和我們談談嗎?

您可以填寫右邊的表格,讓我們了解您的項目需求,這是一個良好的開始,我們將會盡快與您取得聯系。當然也歡迎您給我們寫信或是打電話,讓我們聽到您的聲音

您也可通過下列途徑與我們取得聯系:

地 址: 上海市長寧區華寧國際7L

電 話: 400-825-2717(咨詢專線)

電 話: 13054973230(售后客戶服務)

網 址: http://www.586918.cn

傳 真: 021-61488448

郵 箱: admin@wumujituan.com

快速提交您的需求 ↓

域名 & 域名郵箱安全指南

發布日期:2024-01-31 瀏覽次數:45228

本文轉自奶爸博客;

最近 「??注意:“域名大盜”出現,小心你們的域名了!」這個事件在國別域名圈引起軒然大波,奶爸也是十分驚詫,這種社工技術只是十年前在各種黑客教程中看到過,沒想到現在在身邊就發生了。這幾天把自己的域名及域名郵箱都檢查加固了一下,分享給大家。

首先這個問題發生的原因是有人拿 whois 信息中的郵箱通過仿冒發件人,模仿域名持有人直接通過郵件聯系轉移或修改持有人信息。我們基于這一點,反向加固我們的域名和郵箱。

域名安全 Checklist

開啟 Whois 隱私,支持開啟 Whois 隱私的域名可以開啟 Whois 隱私,讓攻擊者無法知道持有人郵箱

開啟域名(轉移)鎖,gTLD 和 newgTLD 一般都支持,有些 ccTLD 需要在你的注冊商管理后臺查看有沒有 lock 選項

避免使用不安全的郵箱,在文章最后說

最后是 經常查看你的 Whois 郵箱,攻擊者只能假冒發件人,如果攻擊者想要收到郵件,還是需要留自己的郵箱,這樣你可能會收到注冊商回復給攻擊者的郵件,多留意異常郵件

郵箱安全 Checklist

設置 SPF,這是一個 TXT 類型的 DNS 記錄,比如你的郵箱是

hi@example.com就添加v=spf1 include:_spf.google.com -all的 TXT 記錄到example.com,這個記錄的作用是檢查發出郵件的服務器是否是你授權的服務器設置 DKIM,這也是一個 TXT 類型的 DNS 記錄,這個記錄需要你的郵件服務提供商提供給你,主機名是

[selector]._domainkey.example.com請自行搜索比如「飛書郵箱 dkim」自行配置,這個作用是發信服務商會對發出的郵件進行簽名,接收方會根據selector查詢公鑰驗證簽名設置 DMARC,這也是一個 TXT 類型的 DNS 記錄,這個記錄可以自行配置,主機名是

_dmarc.example.com記錄值是v=DMARC1; p=reject; rua=mailto:你的接收dmarc報告的郵箱; pct=100; adkim=s; aspf=s這里的p=reject的意思是遵循 DMARC 規則的郵局系統在發現 SPF、DKIM 校驗不通過時會直接拒收,不會出現在用戶收件箱。而其他選項均會被用戶看到。你可以通過

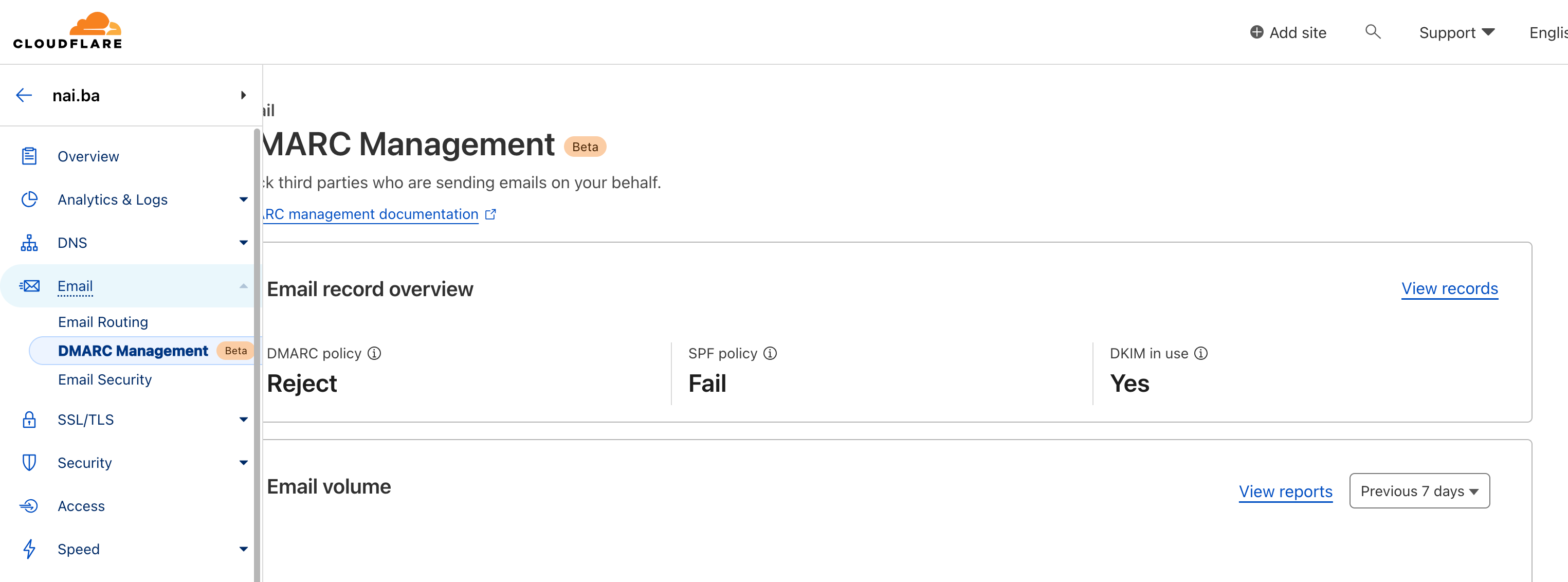

dig TXT _dmarc.qq.com查看任意郵件服務商的 DMARC 策略如果你配置了 DMARC 你可能會頻繁收到 DMARC 相關的報告,你可以選擇使用 Cloudflare 提供的 DMARC 管理服務 可視化的處理這些報告,配置很簡單,Cloudflare 的管理后臺 Email 菜單下啟用一下即可,具體查看文檔

不安全郵箱

如果不完全遵守DMARC規范會出現什么問題?我給自己的 QQ 郵箱發了兩封郵件測試,下面一封是通過自己的域名郵箱發出,第二封是使用 https://emkei.cz仿冒發件人發出

這兩封郵件不仔細看的話根本沒有差異,的差異是仿冒的郵件只有一個國內產品隨處可見的這種提醒,我一般是忽略的,真的太不安全了,內容發件人收件人完全一樣,郵件在收件箱并不在垃圾箱,除了這個「橫幅」只能看原始郵件發現問題。

可想而知如果域名管理方使用這種郵箱必然會被社工成功。